Vo vnútri sveta simulácie automobilového hackovania: Ako virtuálne útoky odhaľujú skryté nebezpečenstvá, ktoré ohrozujú moderné autá. Objavte znepokojujúce pravdy o kybernetickej bezpečnosti automobilov.

- Úvod: Nárast automobilového hackovania

- Čo je simulácia automobilového hackovania?

- Kľúčové technológie a nástroje použité v simuláciách

- Bežné zraniteľnosti odhalené v moderných vozidlách

- Reálne case studies: Simulované útoky a ich dopad

- Dôsledky pre výrobcov automobilov a spotrebiteľov

- Najlepšie praktiky na zabezpečenie pripojených vozidiel

- Budúcnosť testovania kybernetickej bezpečnosti vozidiel

- Záver: Ako byť krok pred hackermi

- Zdroje a odkazy

Úvod: Nárast automobilového hackovania

Rýchla integrácia digitálnych technológií a konektivity v moderných vozidlách výrazne rozšírila útočnú plochu pre kybernetické hrozby, čo dalo vznik oblasti automobilového hackovania. S vývojom vozidiel na komplexné kyber-fyzikálne systémy, vybavené pokročilými systémami asistencie vodičovi (ADAS), infotainment jednotkami a komunikáciou vozidlo-so-všetkým (V2X), sa potenciál pre zlomyseľné zneužitie zodpovedajúcim spôsobom zvýšil. Vysoce profilované demonštrácie, ako napríklad vzdialené kompromitovanie Jeepu Cherokee bezpečnostnými výskumníkmi, zdôraznili reálne riziká spojené s kybernetickými zraniteľnosťami vozidiel, čo vyvolalo zvýšenú pozornosť zo strany priemyslu a regulačných orgánov (Národná správa bezpečnosti cestnej premávky).

Simulácia automobilového hackovania sa stala kľúčovou disciplínou v oblasti kybernetickej bezpečnosti automobilov, ktorá umožňuje výskumníkom, výrobcom a politikom proaktívne identifikovať a zmierniť zraniteľnosti skôr, než budú zneužité v reálnom svete. Prostredníctvom kontrolovaných, realistických testovacích prostredí simulácie replikujú potenciálne scenáre útokov cielených na sieť vozidiel, elektronické riadiace jednotky (ECU) a bezdrôtové rozhrania. Tento prístup nielenže pomáha pochopiť technické mechanizmy útokov, ale tiež podporuje vývoj robustných obranných stratégií a dodržiavanie rozvíjajúcich sa bezpečnostných štandardov (Medzinárodná organizácia pre normalizáciu).

Ako automobilový priemysel urýchľuje prechod k väčšej autonomii a konektivite, význam simulácie automobilového hackovania bude naďalej narastať. Slúži ako základný nástroj na ochranu verejnej bezpečnosti, ochranu dôvery spotrebiteľov a zabezpečenie odolnosti systémov pre dopravu novej generácie.

Čo je simulácia automobilového hackovania?

Simulácia automobilového hackovania sa odvoláva na prax emulácie kybernetických útokov na automobilové systémy v kontrolovanom prostredí s cieľom posúdiť zraniteľnosti, testovať obranu a zlepšiť celkový postoj kybernetickej bezpečnosti vozidiel. Moderné vozidlá sú čoraz viac závislé na komplexných elektronických riadiacich jednotkách (ECU), sieťach vozidiel, ako je CAN (Controller Area Network), a bezdrôtových rozhraniach ako Bluetooth, Wi-Fi a mobilných pripojeniach. Táto konektivita vystavuje vozidlá rade kybernetických hrozieb, od vzdialeného vykonávania kódu po neoprávnený prístup a manipuláciu s kritickými funkciami ako brzdenie, riadenie alebo infotainment systémy.

Simulácie sa zvyčajne vykonávajú pomocou špecializovaného hardvéru a softvérových platforiem, ktoré replikujú reálne architektúry vozidiel. Tieto platformy umožňujú bezpečnostným výskumníkom a automobilovým inžinierom modelovať scenáre útokov, ako je vkladanie zlomyseľných CAN správ, zneužívanie zraniteľností v telematických jednotkách alebo zachytávanie bezdrôtovej komunikácie. Simulovaním externých aj interných útočných vektorov môžu organizácie identifikovať slabiny skôr, než budú zneužité v reálnom svete, čím zabezpečia dodržiavanie priemyselných štandardov a nariadení, ako sú tie, ktoré vymedzila Hospodárska komisia OSN pre Európu (UNECE) a Národná správa bezpečnosti cestnej premávky (NHTSA).

Simulácia automobilového hackovania je kritickou súčasťou životného cyklu kybernetickej bezpečnosti automobilov. Podporuje vývoj robustných systémov detekcie narušení, informuje o návrhu bezpečných komunikačných protokolov a pomáha výrobcom splniť požiadavky vychádzajúcich rámcov kybernetickej bezpečnosti. Ako vozidlá získavajú väčšiu autonómiu a konektivitu, význam komplexného testovania založeného na simuláciách naďalej narastá, čím sa zabezpečuje bezpečnosť vodiča a ochrana údajov.

Kľúčové technológie a nástroje použité v simuláciách

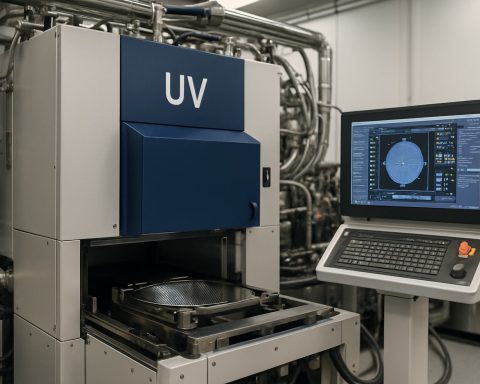

Simulácia automobilového hackovania sa opiera o súbor špecializovaných technológií a nástrojov navrhnutých na emuláciu reálnych kybernetických útokov na automobilové systémy. Základom týchto simulácií sú platformy hardvéru v slučke (HIL) a softvéru v slučke (SIL), ktoré umožňujú výskumníkom testovať zraniteľnosti v elektronických riadiacich jednotkách (ECU) a sieťach vozidiel bez rizika skutočných vozidiel. HIL systémy, ako sú tie poskytované dSPACE, umožňujú integráciu fyzických automobilových komponentov s virtuálnymi prostrediami, čo ponúka realistické testovacie prostredie pre scenáre útokov.

Na strane softvéru sa široko používajú open-source nástroje ako CANape a ICS-Sim na simuláciu premávky Controller Area Network (CAN) a vkladanie zlomyseľných správ. Tieto nástroje uľahčujú analýzu, ako reagujú ECU na neoprávnené príkazy, čím pomáhajú identifikovať potenciálne bezpečnostné medzery. Okrem toho, rámce ako can-utils a Scapy sa používajú na vytváranie paketov, odposluch a manipuláciu s protokolmi automobilovej siete.

Pre pokročilejšie simulácie digitálne dvojčatá a virtuálne testovacie prostredia, ako tie, ktoré vyvinul Vector Informatik, replikujú celé architektúry vozidiel, umožňujúc rozsiahle simulácie útokov a hodnotenie stratégií mitigácie. Tieto prostredia sa často integrujú s súpravami na penetračné testovanie, ako je Kali Linux, ktorý poskytuje komplexný súbor nástrojov kybernetickej bezpečnosti určených pre automobilový výskum. Spoločne tvoria tieto technológie a nástroje základ simulácie automobilového hackovania, podporujúc obidva výskumy ofenzívy a obrany v kybernetickej bezpečnosti automobilov.

Bežné zraniteľnosti odhalené v moderných vozidlách

Simulácie automobilového hackovania odhalili rad bežných zraniteľností v moderných vozidlách, čím zvýraznili rastúce riziká spojené so zvýšenou konektivitou a integráciou softvéru. Jedným z najčastejších problémov je neistá implementácia protokolov Controller Area Network (CAN), ktoré často postrádajú šifrovanie a autentifikačné mechanizmy. To umožňuje útočníkom vkladať zlomyseľné správy, pričom potenciálne manipulujú s kritickými funkciami vozidla, ako je brzdenie alebo riadenie. Simulácie preukázali, že neoprávnený prístup na CAN zbernicu môže byť dosiahnutý prostredníctvom vystavených diagnostických portov alebo dokonca na diaľku cez telematické jednotky a infotainment systémy.

Ďalšou významnou zraniteľnosťou je nedostatočná izolácia medzi infotainment systémami a komponentmi kritickými pre bezpečnost. Mnohé vozidlá umožňujú externým zariadeniam, ako sú smartfóny alebo USB disky, pripojiť sa k infotainment systému, čo, ak je zneužité, môže slúžiť ako brána k citlivejším ovládacím funkciám vozidla. Okrem toho slabé alebo predvolené prihlasovacie údaje v bezdrôtových rozhraniach ako Bluetooth a Wi-Fi boli zneužité v simulovaných útokoch, čo umožnilo vzdialený prístup k sieťam vozidiel.

Mechanizmy aktualizácie vzduchom (OTA), navrhnuté na zvýšenie funkčnosti a bezpečnosti vozidla, sa samy o sebe môžu stať útočnými vektormi, ak nie sú dostatočne zabezpečené. Simulácie ukázali, že nedostatočná validácia aktualizácií alebo nezabezpečené komunikačné kanály môžu útočníkom umožniť nasadiť zlomyseľný firmware. Navyše nedostatok včasných bezpečnostných opráv a aktualizácií ponecháva vozidlá vystavené známych zraniteľnostiam dlhší čas.

Tieto zistenia zdôrazňujú naliehavú potrebu robustných opatrení kybernetickej bezpečnosti v dizajne a údržbe automobilov, ako to uvádzajú organizácie ako je Národná správa bezpečnosti cestnej premávky a Agentúra Európskej únie pre kybernetickú bezpečnosť. Riešenie týchto zraniteľností je kritické pre zabezpečenie bezpečnosti a spoľahlivosti čoraz viac pripojených vozidiel.

Reálne case studies: Simulované útoky a ich dopad

Reálne case studies simulácií automobilového hackovania poskytujú kritické pohľady na zraniteľnosti moderných automobilových systémov a potenciálne dôsledky kybernetických útokov. Jedným z najširšie citovaných príkladov je vzdialený hack Jeepu Cherokee v roku 2015, kde bezpečnostní vedci Charlie Miller a Chris Valasek zneužili zraniteľnosti v infotainment systéme vozidla Uconnect. Simulovaním vzdialeného útoku dokázali manipulovať s riadením, brzdami a prevodovkou vozidla, čo nakoniec viedlo k tomu, že auto skončilo mimo cesty. Táto demonštrácia vyvolala spätné volanie 1,4 milióna vozidiel zo strany Národnej správy bezpečnosti cestnej premávky (NHTSA) a Fiat Chrysler Automobiles, pričom poukázala na reálny dopad simulovaných útokov na praktiky v priemysle a regulačné reakcie.

Ďalší významný prípad zahŕňal výskumníkov z Tesly a Keen Security Lab, ktorí vykonali sériu kontrolovaných simulácií hackovania na vozidlách Tesla Model S. Ich práca preukázala schopnosť vzdialene ovládať brzdy, zámky dverí a displeje palubnej dosky, čo viedlo Teslu k vydaniu aktualizácií zabezpečenia vzduchom. Tieto simulácie nielenže odhalili kritické zraniteľnosti, ale tiež ukázali dôležitosť rýchleho nasadzovania opráv v pripojených vozidlách.

Takéto case studies zdôrazňujú potrebu proaktívneho testovania bezpečnosti a simulácií v automobilovom priemysle. Viedli k zvýšenej spolupráci medzi výrobcami automobilov, výskumníkmi kybernetickej bezpečnosti a regulačnými orgánmi, čím sa podporovala vývoj silnejších bezpečnostných rámcov a protokolov na reakciu na incidenty. Nakoniec simulované útoky slúžia ako katalyzátor na zlepšenie kybernetickej bezpečnosti vozidiel a ochranu verejnej bezpečnosti.

Dôsledky pre výrobcov automobilov a spotrebiteľov

Simulácia automobilového hackovania má významné dôsledky pre výrobcov automobilov aj spotrebiteľov, formujúc budúcnosť bezpečnosti vozidiel a dôveru v pripojenú mobilitu. Pre výrobcov sú tieto simulácie proaktívnym nástrojom na identifikáciu zraniteľností v elektronických riadiacich jednotkách (ECU), infotainment systémoch a komunikačných protokoloch skôr, ako budú zneužité v skutočných útokoch. Integrácia simulácií hackovania do životného cyklu vývoja umožňuje výrobcom dodržiavať sa vyvíjajúcim regulačným štandardom, ako sú požiadavky kybernetickej bezpečnosti UNECE WP.29, ktoré vyžadujú robustné hodnotenie rizík a stratégie mitigácie pre pripojené vozidlá (Hospodárska komisia OSN pre Európu). To nielenže znižuje riziko nákladných spätných volaní a reputačnej ujmy, ale tiež podporuje kultúru bezpečnosti dizajnu v automobilovom priemysle.

Pre spotrebiteľov znamená adopcia simulácie automobilového hackovania zvýšenú bezpečnosť a ochranu súkromia. Ako sa vozidlá stávajú čoraz viac pripojenými a autonómnymi, potenciálna útočná plocha sa rozširuje, čo vyvoláva obavy o neoprávnený prístup, úniky údajov a dokonca aj vzdialené ovládanie kritických funkcií. Simulácie pomáhajú výrobcov predvídať a riešiť tieto hrozby, čím poskytujú spotrebiteľom väčšiu dôveru v odolnosť ich vozidiel voči kybernetickým útokom. Okrem toho, transparentná komunikácia o testovaní zabezpečenia a aktualizáciách môže byť v trhu diferenciátorom, ktorý ovplyvňuje rozhodovanie o nákupoch a lojalitu k značke (Národná správa bezpečnosti cestnej premávky).

Nakoniec, široké používanie simulácie automobilového hackovania je kľúčové pre prepojenie medzi technologickou inováciou a kybernetickou bezpečnosťou a zabezpečenie, že výrobcovia aj spotrebitelia môžu navigovať v rozvíjajúcom sa prostredí automobilových hrozieb s väčším uistením.

Najlepšie praktiky na zabezpečenie pripojených vozidiel

Zabezpečenie pripojených vozidiel pred kybernetickými hrozbami vyžaduje proaktívny prístup a simulácia automobilového hackovania hrá kľúčovú úlohu pri identifikácii zraniteľností skôr, než ich zlé právy dokážu využiť. Najlepšie praktiky na zabezpečenie pripojených vozidiel cez simuláciu začínajú vytvorením komplexného modelu hrozieb, ktorý zohľadňuje všetky možné útočné vektory, vrátane bezdrôtových rozhraní (Bluetooth, Wi-Fi, mobilné), diagnostických portov a komunikácie vozidlo-so-všetkým (V2X). Pravidelné penetračné testovanie pomocou metodológií čiernej a bielej skrinky pomáha odhaliť slabiny ako vo vlastnom, tak aj v softvére tretej strany.

Je potrebná stratégiu vrstvenej bezpečnosti. Táto stratégia zahŕňa implementáciu robustných autentifikačných a šifrovacích protokolov pre všetky komunikácie, segmentáciu kritických sietí vozidiel (ako oddelenie infotainment od systému kritického pre bezpečnosť) a zabezpečenie mechanizmov bezpečného spustenia a aktualizácie firmvéru. Simulácie by mali napodobňovať skutočné scenáre útokov, ako sú exploitácia vzdialeného bezkľúčového vstupu alebo injekcia CAN, aby sa hodnotila účinnosť týchto kontrol. Spolupráca s externými bezpečnostnými výskumníkmi prostredníctvom koordinovaných programov na zverejnenie zraniteľností môže ďalej zvýšiť bezpečnostnú pozíciu.

Kontinuálne monitorovanie a protokolovanie aktivity siete vozidiel, ako počas, tak aj po simuláciách, umožňuje rýchlu detekciu a reakciu na anomálny výkon. Integrácia poučení získaných z simulácií do životného cyklu vývoja vozidla zabezpečí, že bezpečnosť nie je dodatočná myšlienka, ale základný dizajnový princíp. Dodržiavanie priemyselných štandardov a pokynov, ako sú tie poskytnuté Medzinárodnou organizáciou pre normalizáciu (ISO/SAE 21434) a Národnou správou bezpečnosti cestnej premávky (NHTSA), ďalej posilňuje obranu proti vyvíjajúcim sa hrozbám.

Budúcnosť testovania kybernetickej bezpečnosti vozidiel

Budúcnosť testovania kybernetickej bezpečnosti vozidiel je čoraz viac prepojená s pokročilými platformami simulácie automobilového hackovania. Ako sa vozidlá stávajú čoraz viac pripojenými a autonómnymi, útočná plocha sa rozširuje, čo si vyžaduje robustné, proaktívne bezpečnostné opatrenia. Simulačné prostredia umožňujú výskumníkom a výrobcom reprodukovať reálne kybernetické útoky na automobilové systémy bez ohrozenia fyzických aktív alebo verejnej bezpečnosti. Tieto platformy môžu modelovať komplexné sieťové systémy v automobiloch, ako sú CAN, LIN a Ethernet, a simulovať útoky od exploitácie vzdialeného bezkľúčového vstupu až po manipuláciu s autonómnymi jazdnými funkciami.

Nové trendy naznačujú integráciu umelej inteligencie a strojového učenia do simulačných nástrojov, čo umožňuje automatizované objavovanie zraniteľností a adaptívne útočné stratégie. Tento vývoj je kľúčový, pretože aj aktéri hrozieb využívajú AI na vývoj sofistikovanejších exploitov. Okrem toho prijatie technológie digitálnych dvojčiat—virtuálnych replík fyzických vozidiel—umožňuje nepretržité, v reálnom čase testovanie zabezpečenia počas celého životného cyklu vozidla, od návrhu po aktualizácie po nasadení. Regulačné orgány a priemyslové aliancie, ako je Národná správa bezpečnosti cestnej premávky a Hospodárska komisia OSN pre Európu, čoraz viac zdôrazňujú potrebu štandardizovaných rámcov testovania kybernetickej bezpečnosti, čo pravdepodobne povedie k ďalším inováciám a prijatí prístupov založených na simuláciách.

Nakoniec, simulácia automobilového hackovania má potenciál stať sa základným kameňom kybernetickej bezpečnosti automobilov, podporujúc vývoj odolných vozidiel schopných odolávať vyvíjajúcim sa kybernetickým hrozbám. Ako sa priemysel posúva smerom k väčšej konektivite a autonomii, neustále investície do simulačných technológií budú nevyhnutné na ochranu integrity vozidla a bezpečnosti jeho pasažierov.

Záver: Ako byť krok pred hackermi

Simulácia automobilového hackovania je nevyhnutným nástrojom v neustálej bitke o zabezpečenie moderných vozidiel proti kybernetickým hrozbám. Ako sa vozidlá stávajú čoraz viac pripojenými a závislými od komplexných elektronických riadiacich jednotiek (ECU), útočná plocha pre zlé práva sa rozširuje, čo robí proaktívne bezpečnostné opatrenia nevyhnutnými. Simulácie umožňujú výskumníkom, výrobcom a odborníkom na kybernetickú bezpečnosť predpokladať a neutralizovať potenciálne zraniteľnosti skôr, než môžu byť zneužité v reálnych scenároch. Replikovaním sofistikovaných útočných vektorov v kontrolovaných prostrediach tieto cvičenia nielen odhalujú technické slabiny, ale tiež pomáhajú zlepšiť protokoly na reakciu na incidenty a podporovať kultúru neustáleho zlepšovania.

Byť krok pred hackermi si vyžaduje komplexný prístup. Pravidelne aktualizované simulačné platformy, informované najnovšími správami o hrozbách, zabezpečujú, že obranné stratégie sa vyvíjajú v súlade s novými technikami útokov. Spolupráca medzi výrobcami automobilov, firmami na kybernetickú bezpečnosť a regulačnými orgánmi je kľúčová na zdieľanie poznatkov a vytváranie osvedčených praktík v celom odvetví. Iniciatívy ako pokyny k kybernetickej bezpečnosti Národnej správy bezpečnosti cestnej premávky a predpisy WP.29 Hospodárskej komisie OSN pre Európu sú príkladom globálneho úsilia o štandardizáciu kybernetickej bezpečnosti vozidiel.

Nakoniec, simulácia automobilového hackovania nie je jednorázovým cvičením, ale pokračujúcim procesom. Ako vozidlá naďalej integrujú pokročilé funkcie konektivity, význam robustných, adaptívnych simulačných rámcov bude len rásť. Investovaním do týchto proaktívnych opatrení môže automobilový priemysel lepšie chrániť verejnú bezpečnosť, ochrániť dôveru spotrebiteľov a byť o krok pred čoraz sofistikovanejšími kybernetickými protivníkmi.

Zdroje a odkazy

- Medzinárodná organizácia pre normalizáciu

- dSPACE

- CANape

- can-utils

- Scapy

- Agentúra Európskej únie pre kybernetickú bezpečnosť

- Keen Security Lab